概要

Security Assertion Markup Language (SAML) 2.0 は、ID プロバイダー (IdP) とサービスプロバイダー (SP) の間で認証および認可データを交換するために使用されるオープンスタンダードです。組織で SAML SSO を有効にすると、ユーザーは個別のログイン認証情報を管理することなく、企業の ID プロバイダーを使用して認証できます。SAML SSO の利点

- セキュリティの強化: 企業の ID プロバイダーを通じて認証を 一元化できます。

- ユーザーエクスペリエンスの向上: 1 つの認証情報セットですべての企業アプリケーションにアクセスできます。

- ユーザー管理の簡素化: ユーザープロビジョニングを 自動化できます。

前提条件

SAML SSO を設定する前に、以下の要件を満たしていることを確認してください。- 管理者権限: 組織内の管理者権限が 必要です。

- ID プロバイダー権限: 組織の ID プロバイダー (IdP) 内でアプリケーションを設定する権限が 必要です。

- DNS アクセス権限: 検証目的で組織のメールドメインに TXT レコードを追加する権限が 必要です。

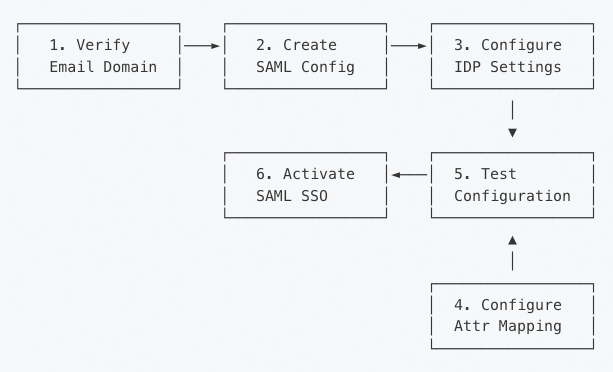

設定プロセス

SAML 設定プロセスは、以下のステップに従います。

ステップ 1: メールドメインの検証

SAML を設定する前に、まず会社のメールドメインの所有権を検証して、検証済みドメインのメールアドレスを持つユーザーのみが組織の SSO を通じてログインできるようにする必要があります。 詳細な手順については、「ドメイン検証」をご参照ください。ステップ 2: SAML 設定の作成

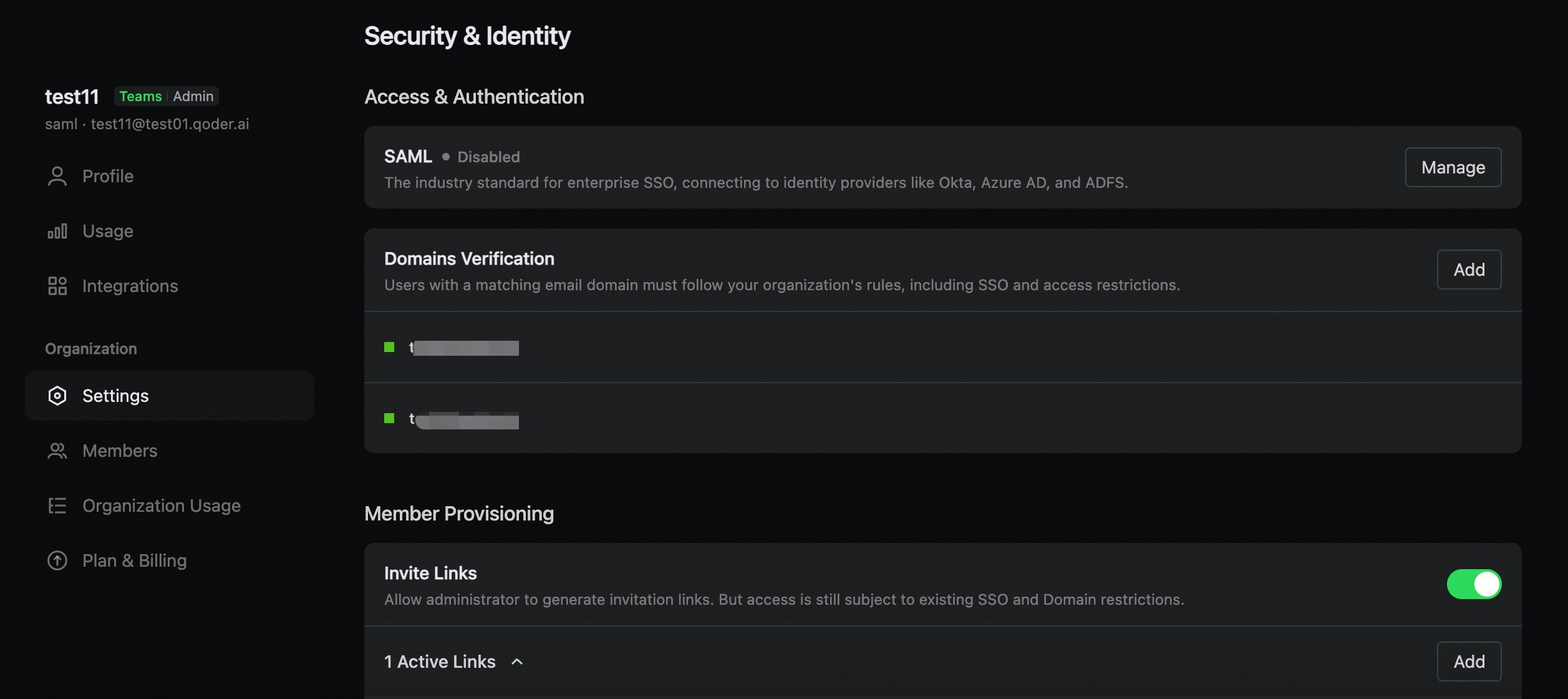

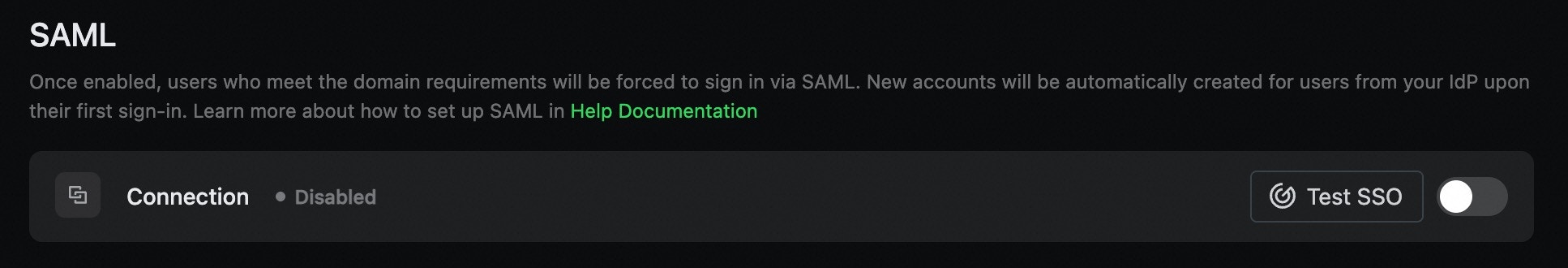

組織の SAML 設定を作成します。システムは SP 証明書とプライベートキーを自動的に生成します。- 管理者は [Organization Settings] > [Security & Identity] に移動します。

- [SAML Configuration] をクリックします。

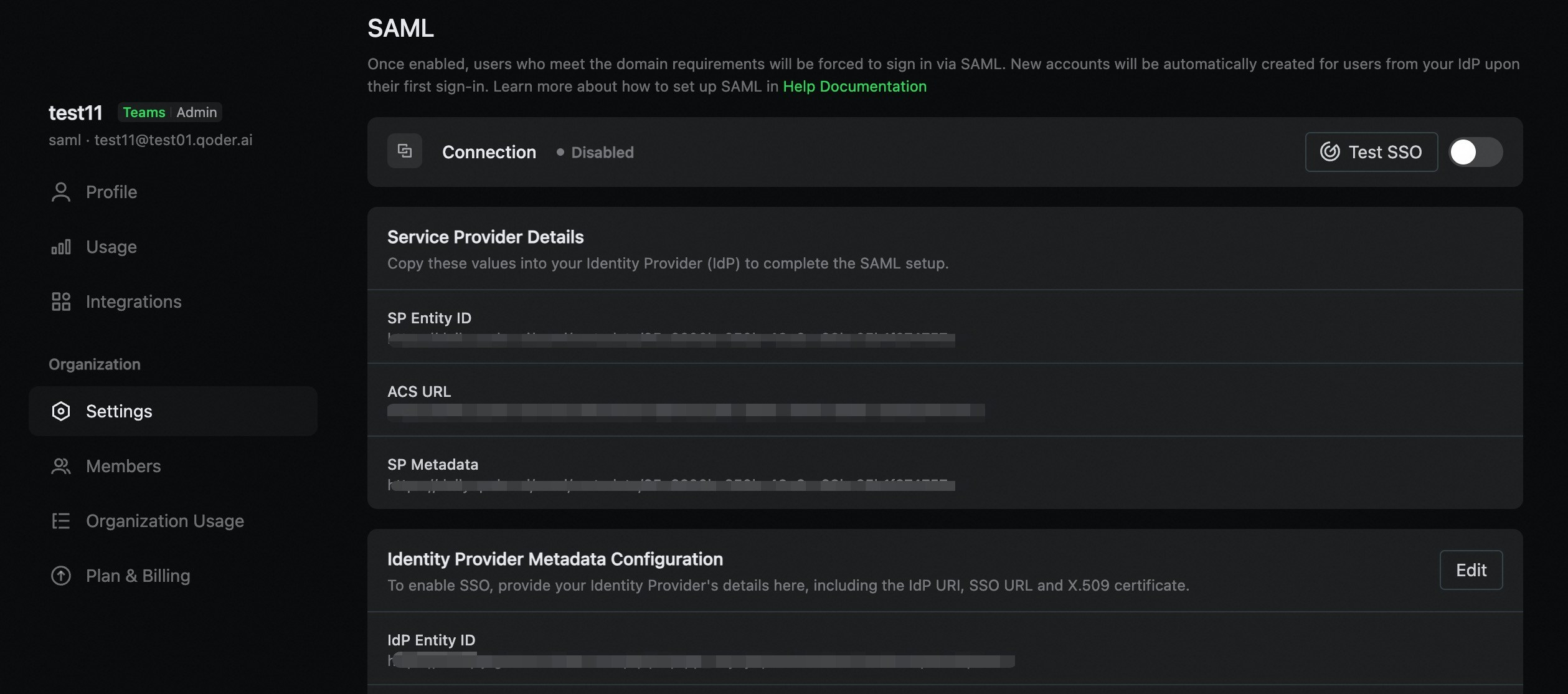

- SP エンティティ ID

- SP メタデータ URL

- SP ACS (アサーションコンシューマーサービス) URL

- SP 証明書とプライベートキー

| フィールド | 値の例 |

|---|---|

| SP エンティティ ID | https://qoder.com/saml/metadata/{org_id} |

| SP メタデータ URL | https://qoder.com/saml/metadata/{org_id} |

| SP ACS URL | https://qoder.com/sso/callback/saml/{org_id} |

ステップ 3: ID プロバイダー (IdP) の設定

次の 2 つの方法のいずれかで IdP を 設定できます。方法 A: 自動設定 (推奨)

IdP がメタデータ URL を提供している場合は、この方法を使用して自動設定を行います。- [SAML Configuration] ページで、[Identity Provider Metadata Configuration] セクションを見つけます。

- [Import from URL] 設定モードを選択します。

- IdP メタデータ URL を入力します (例:

https://your-idp.example.com/app/metadata)。 - [Save] をクリックします。

- IdP エンティティ ID

- SSO URL

- 署名証明書

方法 B: 手動設定

IdP がメタデータ URL を提供していない場合は、以下の手順に従って手動で 設定します。- [SAML Configuration] ページで、[Manual Configuration] モードを選択します。

- 以下のフィールドに入力します。

- IDP Entity ID: ID プロバイダーのエンティティ識別子。

- IDP SSO URL: SSO ログインエンドポイント URL。

- IDP Public Certificate: PEM 形式の署名証明書 (オプションですが推奨)。

- [Save] をクリックします。

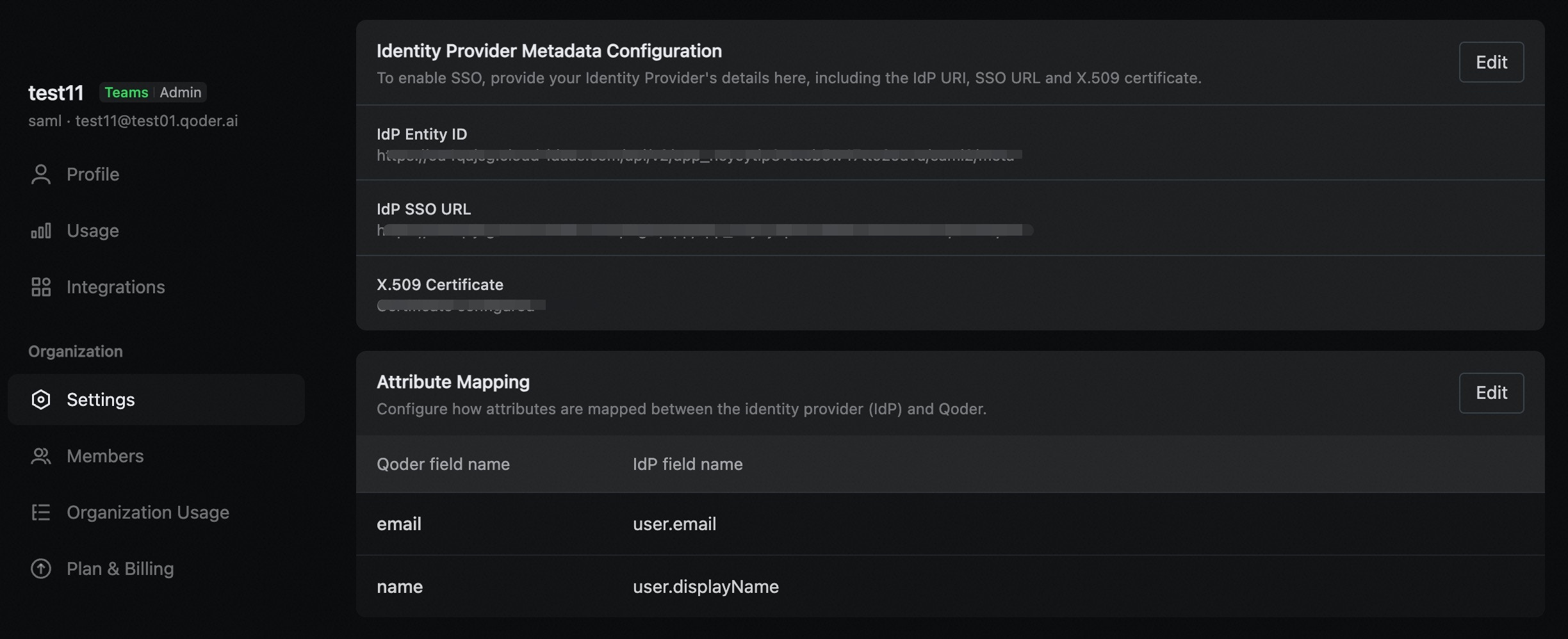

ステップ 4: 属性マッピングの設定

SSO は自動ユーザープロビジョニングとマッピングをサポートしています。ID プロバイダー (IdP) からのユーザー属性とシステムフィールドの マッピング を設定する必要があります。- [SAML Configuration] ページで、[Attribute Mapping] セクションまでスクロールします。

- 属性マッピングを設定します。

- Email Attribute: ユーザーのメールアドレスに 対応する IdP の属性名。

- Name Attribute: ユーザーの表示名に 対応する 属性名。

- [Save] をクリックします。

ステップ 5: 設定のテスト

有効化する前に、SAML 設定をテストして、すべての設定が正しいことを 確認してください。- [SAML Configuration] ページで、[Test SSO] ボタンをクリックします。

- システムは一連の検証チェックを実行します。

- テスト結果を確認します。

ステップ 6: SAML の有効化

テストに合格したら、SAML SSO を有効化できます。- [SAML Configuration] ページで、すべてのテストチェックに合格していることを確認します。

- [Enable SSO] トグルをクリックします。

- 表示されるダイアログボックスで有効化を確認します。

- SAML ステータスが [Active] に変更されます。

- 組織メンバーは SAML SSO を使用してログインできるようになります。

- 検証済みメールドメインを持つユーザーは、自動的に SAML SSO ログインにルーティングされます。

重要な推奨事項:SAML を有効化した後、現在の管理者は すぐにログアウトしないでください。代わりに、検証済みドメインの別のユーザーアカウントを使用して SSO ログインをテストし、設定を検証してください。これにより、SSO 設定に問題がある場合でも、管理者は設定にアクセスして調整を行うことができ、ロックアウトされることを回避できます。