概述

SAML (安全断言标记语言) 2.0 是一个开放标准,用于在身份提供商 (IDP) 和服务提供商 (SP) 之间交换认证和授权数据。为你的组织启用 SAML SSO 后,用户可以使用其企业身份提供商进行认证,无需再使用独立的登录凭证。SAML SSO 的优势

- 增强安全性: 通过你的企业身份提供商进行集中式认证。

- 改善用户体验: 一套凭证即可访问企业的所有应用程序。

- 简化用户管理: 自动化的添加用户。

前提条件

在配置 SAML SSO 之前,请确保你已具备以下条件:- 管理员权限: 你在组织内拥有管理员权限。

- 身份提供商权限: 你拥有在组织的 IDP 中配置应用的权限。

- DNS 访问权限:你拥有在组织的邮箱域名添加 TXT 记录以进行验证的权限。

配置流程

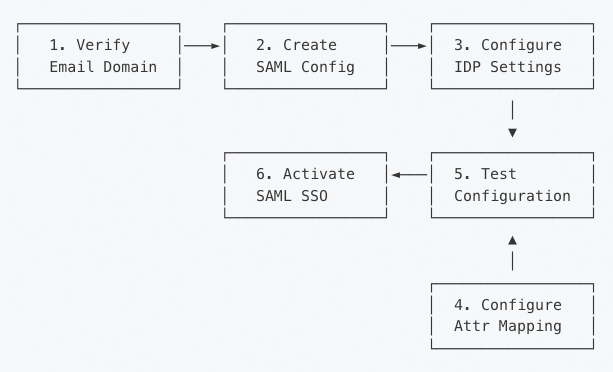

SAML 配置过程包括以下步骤:

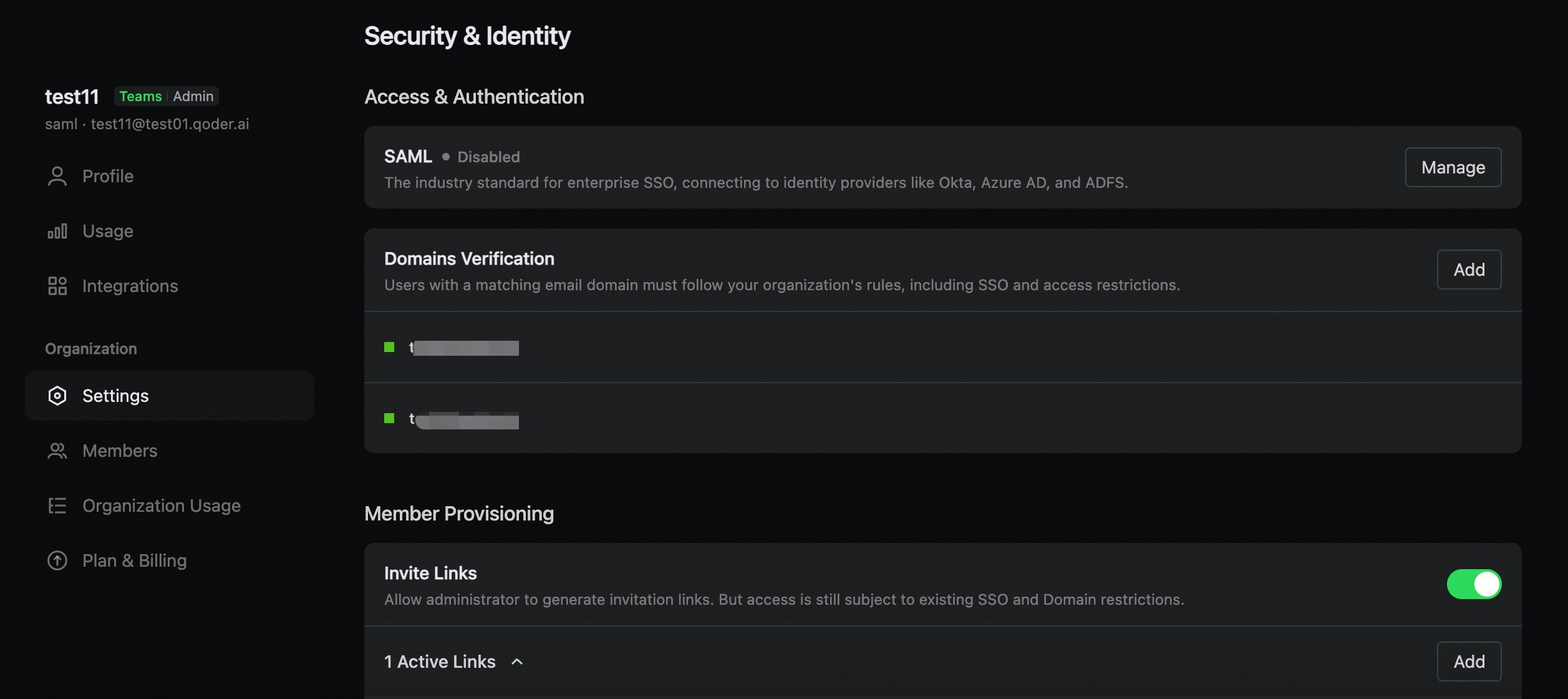

步骤 1:验证邮箱域名

在配置 SAML 之前,你需要先验证公司邮箱域名的所有权,以确保只有使用已验证公司邮箱域名的用户,才能通过组织的 SSO 登录。 配置说明参见域名验证。步骤 2:创建 SAML 配置

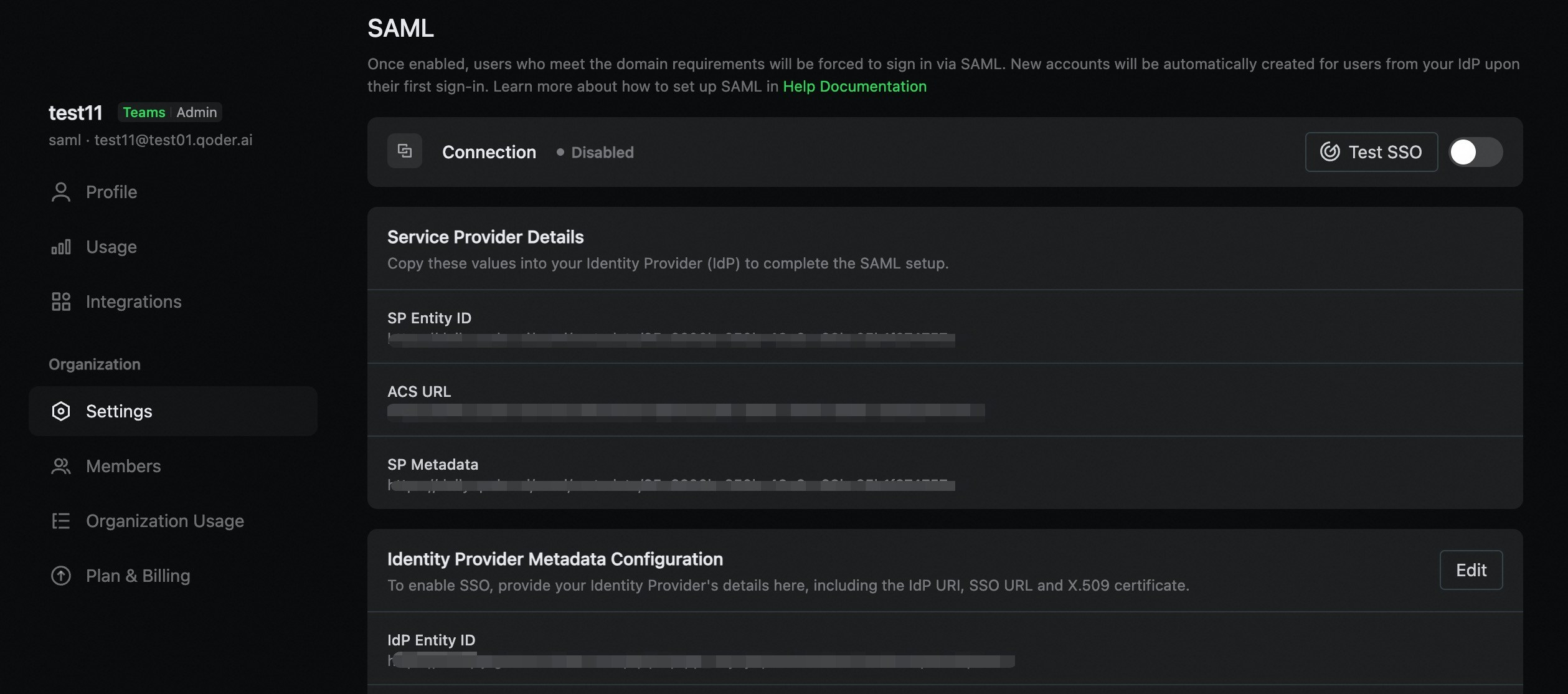

为你的组织创建 SAML 配置。系统将自动生成 SP 的证书和密钥。- 管理员前往组织设置 > 安全与身份。

- 点击 SAML 设置。

- SP 实体 ID (SP Entity ID)

- SP 元数据 URL (SP Metadata URL)

- SP ACS (断言消费者服务) URL

- SP 证书和私钥

| 字段 | 示例值 |

|---|---|

| SP 实体 ID | https://qoder.com/saml/metadata/{org_id} |

| SP 元数据 URL | https://qoder.com/saml/metadata/{org_id} |

| SP ACS URL | https://qoder.com/sso/callback/saml/{org_id} |

步骤 3:配置身份提供商 (IDP)

你可以使用以下两种方法来配置 IDP 设置:方法 A:自动配置 (推荐)

如果你的 IDP 提供元数据 URL,请使用此方法进行自动配置:- 在 SAML 配置页面,找到 IDP 元数据配置 (Identity Provider Metadata Configuration) 部分。

- 选择 元数据 URL (Import from URL) 配置模式。

- 输入你的 IDP 元数据 URL (例如,

https://your-idp.example.com/app/metadata)。 - 点击 保存。

- IDP 实体 ID

- SSO URL

- 签名证书

方法 B:手动配置

如果你的 IDP 不提供元数据 URL,请按以下步骤手动配置设置:- 在 SAML 配置页面,选择 手动配置 (Manual Configuration) 模式。

- 填写以下字段:

- IDP 实体 ID (IDP Entity ID): 身份提供商的实体标识符。

- IDP SSO URL: SSO 登录端点 URL。

- IDP 公钥证书 (IDP Public Certificate): PEM 格式的签名证书(可选,但推荐)。

- 点击 保存。

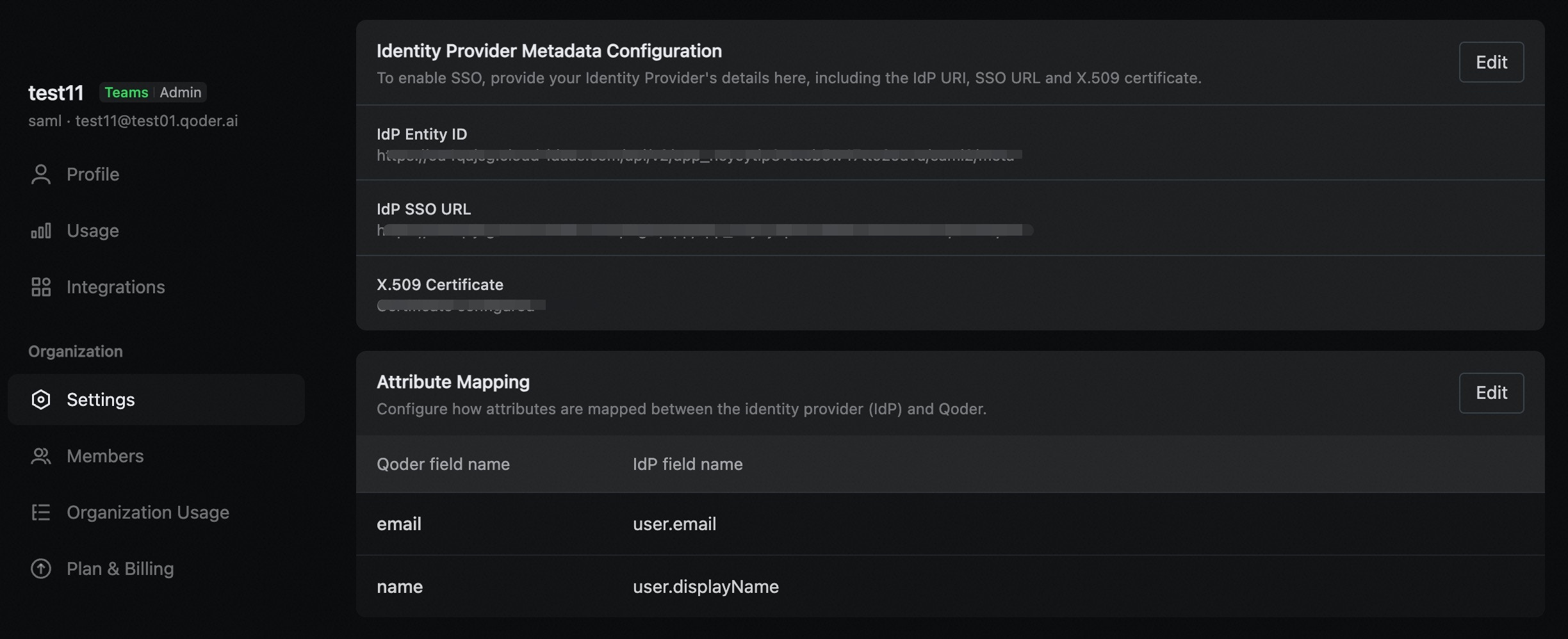

步骤 4:配置属性映射

SSO 可以自动创建和映射用户,因此需要配置如何将来自身份提供商 (IDP) 的用户属性映射到系统字段:- 在 SAML 配置页面,滚动到 属性映射 (Attribute Mapping) 部分。

- 配置属性映射:

- 邮箱属性 (Email Attribute): IDP 用于邮箱字段的属性名称。

- 名称属性 (Name Attribute): 用于显示用户名称的属性名称。

- 点击 保存。

步骤 5:测试配置

在激活前,请先测试 SAML 配置,以确保所有设置均已正确无误:- 在 SAML 配置页面,点击 测试配置 (Test SSO) 按钮。

- 系统将运行一系列验证检查。

- 查看测试结果。

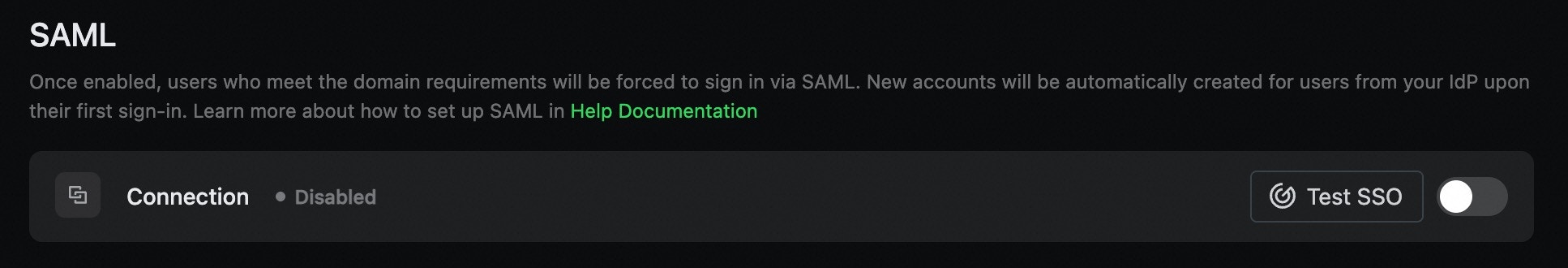

步骤 6:激活 SAML

测试通过后,即可激活 SAML SSO:- 在 SAML 配置页面,确保所有测试检查均已通过。

- 点击 启用 SSO 开关。

- 在弹出的对话框中确认信息后激活。

- SAML 的状态将变为已激活。

- 组织成员现可使用 SAML SSO 登录。

- 符合已验证邮箱域名的用户将被自动导向 SAML SSO 登录。

建议激活 SAML 后,当前管理员不要立即登出,另使用一个符合域名的用户尝试 SSO 登录进行验证,确保如 SSO 配置异常管理员有权限可以修改调整。